Introduction

Pour les partenaires : cette procédure est effectuée sur une base par client. Assurez-vous que le sélecteur d'organisation est réglé sur le client approprié avant de continuer.

Lorsque vous recevez votre appliance physique, toutes les politiques Active Response y sont préchargées, puis déployées sur les appareils au fur et à mesure de l'installation de l'agent sur votre parc d'appareils. Cela signifie que toutes les détections Field Effect sont en place et que tous les événements de sécurité font l'objet d'une enquête et d'un rapport par l'intermédiaire des ARO.

Au départ, les politiques relatives aux terminaux sont configurées de manière à ne signaler que les menaces détectées et à ne pas réagir automatiquement à une menace. Cette approche limite le risque qu'une action de réponse ait des répercussions négatives sur l'entreprise. Dans cette configuration, lorsqu'une menace de sécurité est confirmée par un analyste, une réponse au niveau de l'hôte peut être déclenchée manuellement, le cas échéant.

Après avoir surveillé les nouveaux agents des points finaux de votre organisation et découvert leur comportement attendu, Active Response sera réglé sur le niveau de protection approprié, tel que dicté par la politique de réponse de votre organisation.

Cette période de surveillance s'étend généralement sur une période de 10 à 20 jours après le déploiement initial des agents pour points finaux. Une fois que la période de surveillance est terminée et que Field Effect comprend le comportement attendu de chaque point de terminaison, le blocage automatisé sera activé. Cette période de surveillance peut être modifiée par le biais d'une demande d'assistance.

Cet article couvre les points suivants :

- Enabling Active Response: FAQs

- Procedure: Configure a Response Policy

- Procedure: Enabling Active Response for a Cloud Service

- Active Response System Notifications

- Testing and Validating Notifications

- Troubleshooting

Permettre une réponse active : FAQ

Q : Que se passe-t-il si mon organisation dispose d'un autre service ou d'une autre solution EDR avec des capacités de blocage ?

Les exclusions à Active Protection peuvent être effectuées via le champ d'exclusion de la stratégie Active Response de votre organisation.

Vous recevrez également un ARO vous informant si plusieurs solutions de DRE ont été trouvées. Vous pouvez commenter cet ARO pour remédier au conflit.

Pendant le déploiement d'Active Response, nos analystes surveillent chaque environnement pour détecter tout conflit éventuel. Nous avons également réussi à coexister avec d'autres dispositifs de blocage de l'EDR.

Q : Je crains que des appareils, des ressources ou des réseaux ne subissent des conséquences négatives. Quelles sont les mesures de protection mises en place ?

Cette fonctionnalité est en cours de déploiement afin de n'utiliser que des politiques de blocage « à haut niveau de confiance ».

Q : Que se passe-t-il si mon organisation n'a pas activé Active Response ?

Les politiques de blocage d'Active Protection ne sont activées que pour les clients qui ont activé Active Response.

Nous recommandons vivement d'activer Active Response et de configurer une politique de réponse qui corresponde à la tolérance au risque de votre organisation et qui énumère les exclusions éventuelles.

Q : Les politiques d'accès conditionnel de géolocalisation auront-elles une incidence sur l'intervention active?

Il se peut, et pour vous assurer qu'il n'a pas d'impacts négatifs, veuillez mettre sur la liste d'autorisation la gamme 64.26.180.112/28, car c'est la gamme à partir de laquelle Active Response et la surveillance du nuage se connectent.

Procédure : Configuration d'une politique de réponse

Cette fonctionnalité est activée à l'échelle mondiale, de sorte que la politique de réponse sélectionnée sera activée sur tous les terminaux sur lesquels l'agent est installé. Si vous devez désactiver la réponse active pour un point de terminaison spécifique ou un ensemble de points de terminaison, cela peut être fait à l'aide de la fonction d'édition en bloc qui se trouve sur la page Appareils du portail MDR. Consultez notre article du Centre d'aide pour en savoir plus sur la modification en bloc des points de terminaison.

Dans la page Profil du service, naviguez jusqu'à la carte Réponse active et cliquez sur Politique de réponse. La politique de réponse actuelle s'affiche dans cette section. Dans l'exemple ci-dessous, aucune politique de réponse n'est en place et la réponse active n'est donc pas activée.

Le formulaire Politique de réponse active s'ouvre. Commencez par sélectionner votre politique de réponse préférée et cliquez sur Suivant.

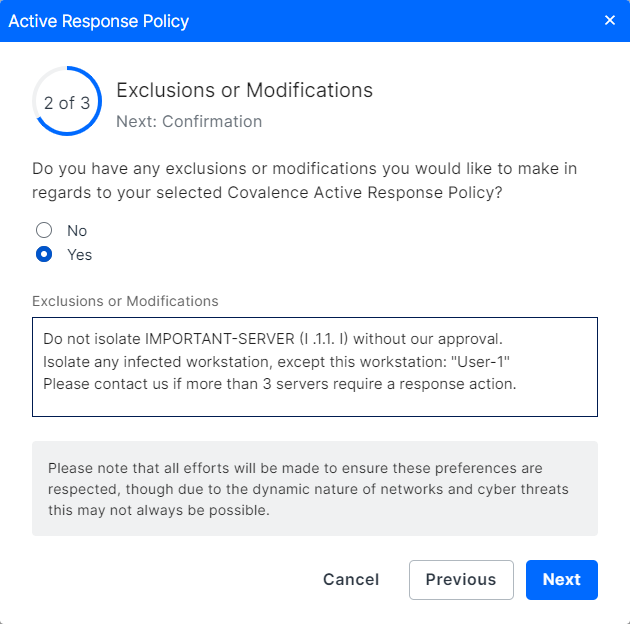

Pour l'étape 2, vous pouvez ajouter des exceptions et des exclusions personnalisées à la police. Pour ce faire, cochez la case Oui et ajoutez vos demandes et commentaires dans le champ Exclusions ou modifications.

Dans l'exemple ci-dessous, l'utilisateur a demandé qu'un appareil ayant une adresse IP spécifique soit exclu, ce qui empêchera Active Response de déclencher des actions de réponse sur cet appareil.

Lorsque vous avez terminé, cliquez sur Suivant.

Pour l'étape 3, vérifiez et confirmez les paramètres de votre politique. Lorsque vous êtes prêt à publier la politique de réponse, cliquez sur Soumettre. Cela activera Active Response.

Vous serez ramené à la page Profil du service et votre politique de réponse sera répertoriée. Si vous devez modifier votre politique à l'avenir, cliquez sur la politique pour l'éditer et la modifier.

Procédure : Activation de la réponse active pour un service en nuage

Une fois la politique de réponse définie, Active Response peut être activée pour les services cloud pris en charge, ce qui permet à Field Effect MDR de déclencher des actions de réponse sur les comptes cloud suspectés d'être compromis. Field Effect MDR peut bloquer des comptes en utilisant des politiques d'accès conditionnel. Ainsi, lorsqu'un compte M365 est verrouillé en raison d'une menace de sécurité, cette politique d'accès conditionnel est également mise en place, restreignant l'accès à toutes les ressources de ce compte, garantissant ainsi que la compromission est contenue.

Active Response prend en charge Microsoft 365 et Google Workspace, et les conditions préalables suivantes doivent être remplies :

- Une politique de réponse doit être configurée.

- Les informations d'identification de l'administrateur du service en nuage sont nécessaires pour activer la réponse active pour le service en nuage.

- Votre abonnement au cloud doit prendre en charge la journalisation des audits, et celle-ci doit être activée.

Dans l'exemple ci-dessous, Google Workspace n'a pas été configuré pour la surveillance du cloud. Dans ce cas, cliquez sur Ajouter pour activer la surveillance du cloud, et vous serez invité à activer Active Response au cours du processus.

Une nouvelle fenêtre s'affiche sur votre écran. Pour activer Active Response, sélectionnez l'option Standard et cliquez sur Continuer.

Remarque : cela ne modifiera pas la politique de réponse de l'organisation. La sélection de Standard à partir de Limité s'appliquera au service en nuage. Si une politique agressive est définie, Standard appliquera la politique agressive au service en nuage. Si une organisation utilise la politique de réponse limitée, la sélection de Standard appliquera la politique limitée.

Habilitation pour une intégration existante

Partenaires : Cette fonction doit être activée pour chaque client. Assurez-vous que le sélecteur d'organisation est réglé sur le client approprié avant de continuer.

Une fois que les conditions préalables sont remplies (informations d'identification de l'administrateur disponibles et enregistrement des audits activé), accédez à la page Intégrations (section Administration) pour activer Active Response pour les services en nuage qui ont déjà été activés, ou lors de l'activation d'une nouvelle intégration.

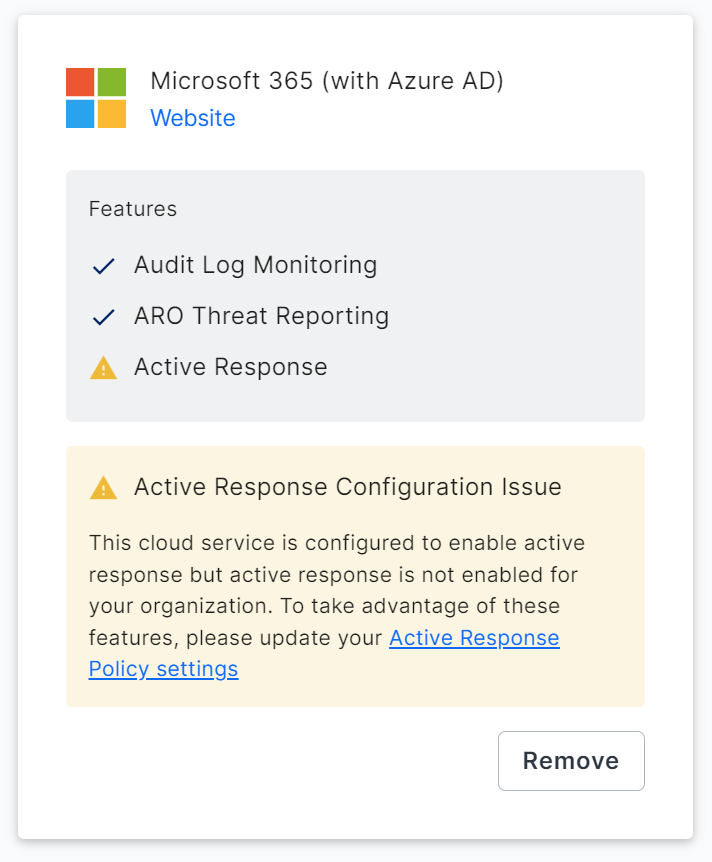

Dans l'exemple ci-dessous, la surveillance du cloud a déjà été activée pour Microsoft 365, mais Active Response n'a pas été activé lors de la configuration initiale. Cliquez sur le lien Paramètres de la politique de réponse active pour activer une politique de réponse.

Vous accéderez à la section Active Response du profil de service. Une fois la politique définie, la réponse active sera activée pour le service en nuage. Pour en savoir plus, voir Configuration de la réponse active.

Dépannage des configurations de l'informatique en nuage

Dans l'exemple ci-dessous, Active Response n'a pas encore été activé pour votre organisation. Si vous recevez ce message d'erreur, configurez une politique Active Response avant d'activer Active Response pour un service cloud.

Notifications de Active Response

Partenaires : les notifications sont activées et personnalisées pour chaque client. Assurez-vous que le sélecteur d'organisation est réglé sur le client approprié.

Si Active Response déclenche une action de réponse sur un terminal, une notification de bureau sera générée pour l'utilisateur final. Ces notifications peuvent être personnalisées ou désactivées.

Des notifications sont disponibles pour les scénarios suivants :

- Field Effect détecte une menace (ex : logiciel malveillant) sur un appareil terminal.

- Field Effect effectue une action (ex : isolé du réseau, redémarré, etc.) sur un terminal.

- (Prochainement) Un lecteur amovible est détecté et bloqué sur un périphérique d'extrémité.

- (Prochainement) Résultats de l'analyse du disque.

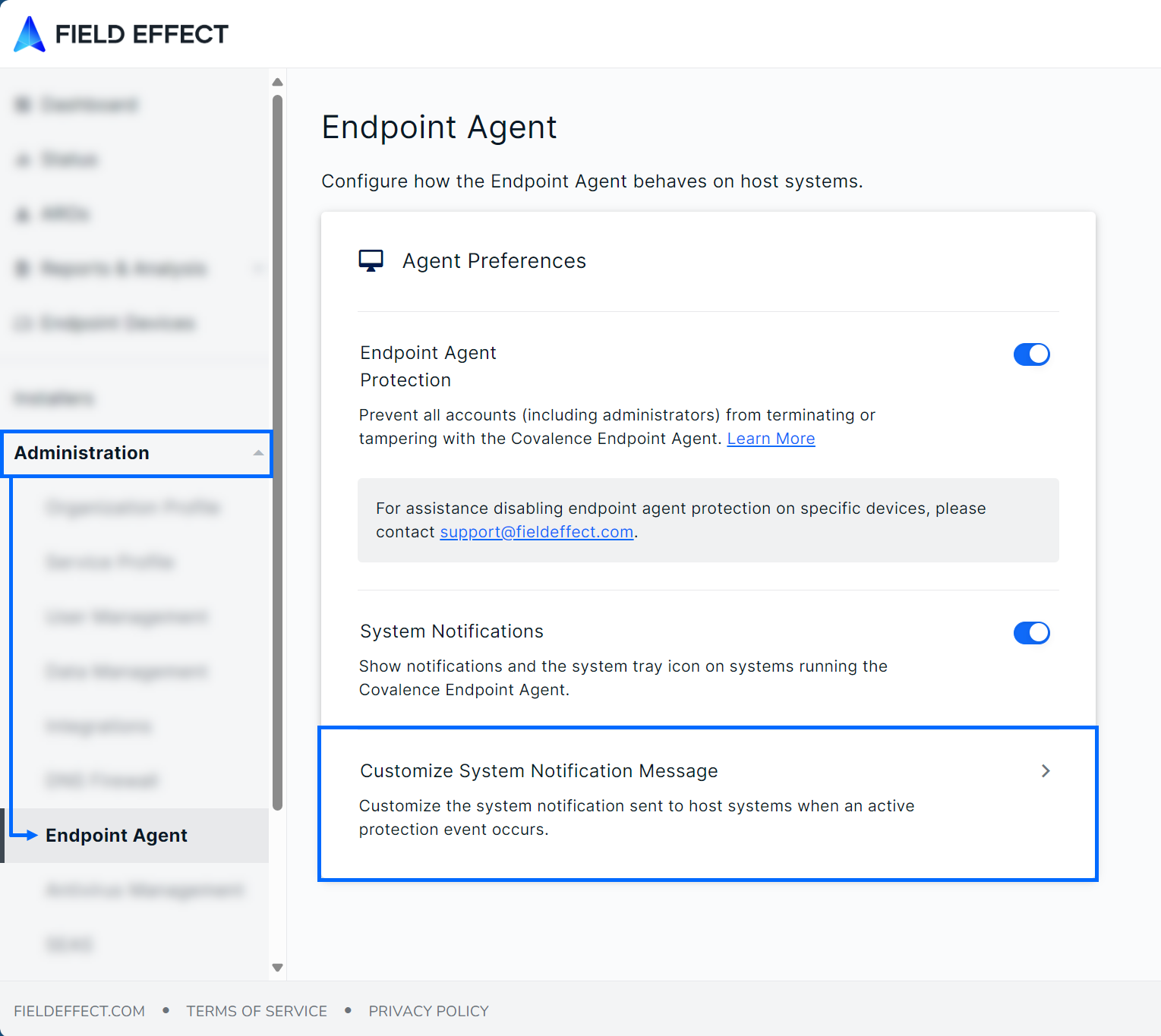

Notifications can be enabled, disabled, and customized from the Endpoint Agent page’s Agent Preferences section. Below is an example notification. This article walks through the process of customizing notifications.

Les notifications peuvent être activées, désactivées et personnalisées à partir de la section Préférences de l'agent sur la page de l'agent Endpoint. Vous trouverez ci-dessous un exemple de notification. Cet article décrit le processus de personnalisation des notifications.

Les notifications prennent en charge l'anglais, le français et l'espagnol, et la langue est déterminée par les paramètres du système d'exploitation de l'utilisateur final. Si le système d'exploitation de l'utilisateur est réglé sur une langue prise en charge, le message par défaut de la notification sera traduit dans la langue choisie. Toutefois, si vous créez un message de notification personnalisé, il restera dans la langue dans laquelle il a été rédigé.

Personnalisation des messages de notification

La case à cocher Notifications système doit être activée pour personnaliser les messages de notification système.

Naviguez jusqu'à la page Endpoint Agent (section Administration) et cliquez sur Customize System Notification Message (Personnaliser le message de notification du système).

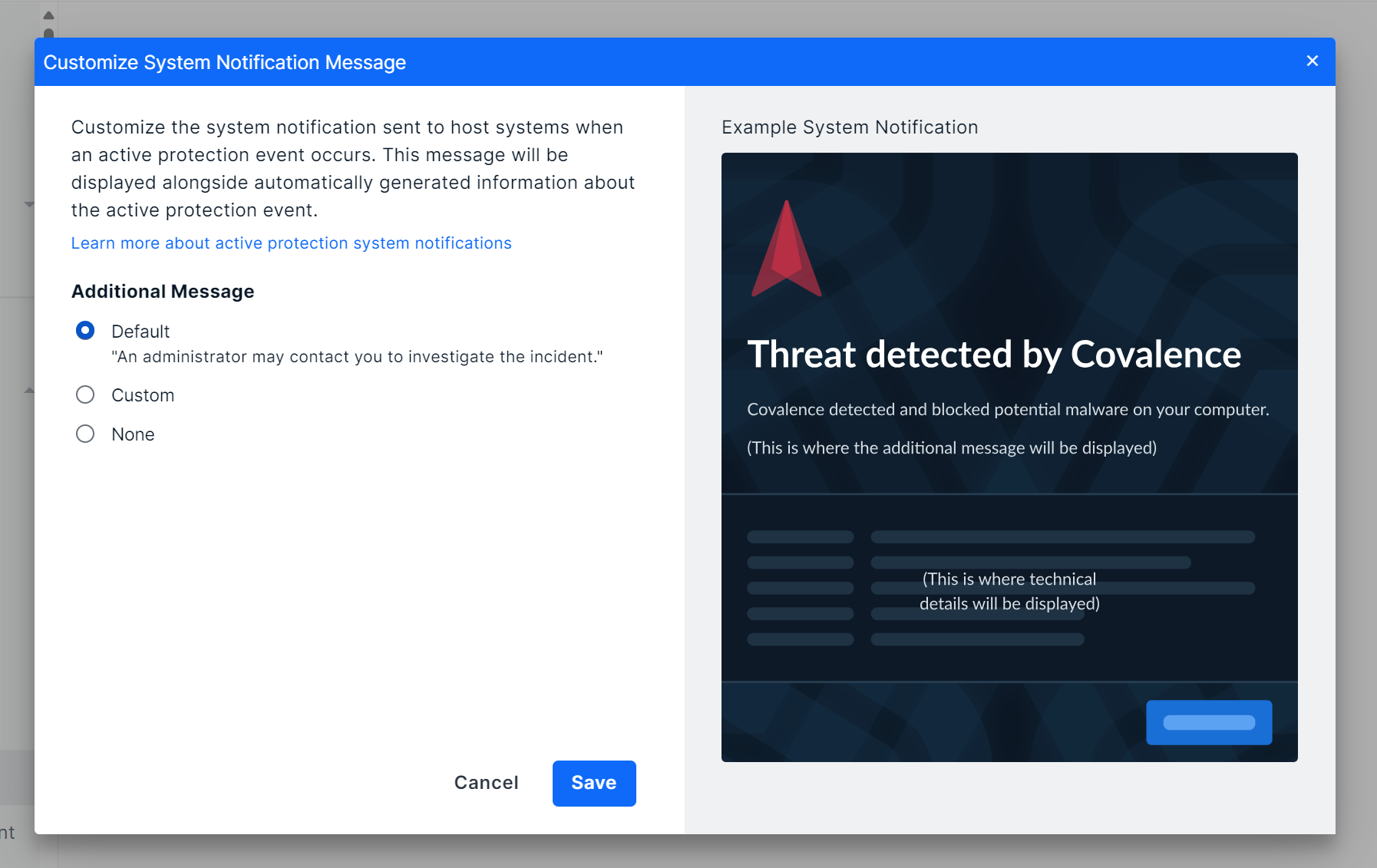

The Customize System Notification Message window will open. From here, you can choose to use the default messaging, custom messaging, or no messaging. The example below shows the messaging options available the messaging location in the notification is highlighted. If you select None, the highlighted area will be left blank. After making your selection, click Save.

Using the Default Message

To use the default message (“an administrator may contact you to investigate the incident”), select Default and click Save. The default messaging will then be displayed in the notification.

Using No Messaging

If you want to remove the message entirely, select None and click Save. No messaging will be shown in the notification.

Using a Custom Message

If you want to create your own notification message, select Custom.

The Custom Message field will appear under the message options. Note that custom messaging has a 350-character limit, and some custom characters are unsupported (see Troubleshooting below).

Type your custom message into the field and click Save. Your message will be applied, and you will be taken back to the Endpoint Agent page.

Testing and Validating Notifications

If you want to receive a test notification to review and validate, Field Effect supports several workflows for sending test AROs and validating blocking capabilities.

To learn how to send a test notification, visit our Field Effect Endpoint Service Validation article and use the Notification Validation Test.

Troubleshooting

As mentioned previously, custom messaging has a 350-character limit. If you exceed this limit, you will not be able to save the message.

Also, some characters are not supported in the custom message. Using an unsupported character will produce an error (shown below) and you will not be able to save your message.

Supported special characters include:

- Alphabetical letters: a-z, A-Z

- Spanish letters and accents: Á, á, É, é, Í, í, Ó, ó, Ú, ú, Ñ, ñ

- French letters and accents: Ç, ç, É, é. Â, â, Ê, ê, Î, î, Ô, ô, Û, û, À, à, È, è, Ù, ù. Ë, ë, Ï, ï. Ü, ü

- Numerical characters: 0-9

- Special characters: “space”, “+”, “(“, “)”, “,” “,” “:” , “;” , “@”

Cet article a-t-il été utile ?

C'est super !

Merci pour votre commentaire

Désolé ! Nous n'avons pas pu vous être utile

Merci pour votre commentaire

Commentaires envoyés

Nous apprécions vos efforts et nous allons corriger l'article