Introduction

Chaque fois que Field Effect MDR découvre un logiciel « vulnérable » (périmé, en fin de vie), il est signalé dans votre ARO mensuel pour les logiciels vulnérables. Alors que l'ARO mensuel pour les logiciels vulnérables comprend une liste des terminaux qui étaient affectés au moment où l'ARO a été généré, ce tableau répertorie tous les appareils qui sont actuellement affectés par un logiciel vulnérable.

Ce tableau est actualisé toutes les heures.

Suppression des avis de recherche de logiciels vulnérables

Si vous préférez travailler exclusivement avec des tableaux de données supplémentaires pour gérer les logiciels et ne pas recevoir d'ARO pour les logiciels vulnérables, vous pouvez choisir de supprimer entièrement les ARO pour les logiciels vulnérables. Les ARO mensuels envoyés pour les logiciels vulnérables ne seront plus générés, mais ce tableau présentera toujours la liste la plus récente (dans l'heure qui suit) des dispositifs sur lesquels des logiciels vulnérables sont installés.

Pour en savoir plus sur la suppression des ARO, voir :

- Page de données supplémentaires - Vue d'ensemble

- ARO : logiciel vulnérable détecté - Vue d'ensemble

- La différence entre la résolution et le rejet d'un ARO.

Voir la page de données supplémentaires - Vue d'ensemble pour plus d'informations sur la manière dont les ARO peuvent être supprimés.

Affichage du tableau des logiciels vulnérables

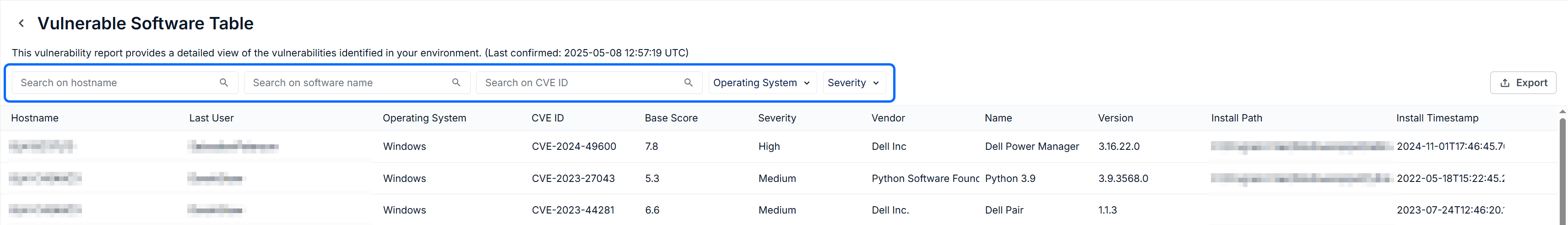

Ce tableau répertorie tous les dispositifs et tous les logiciels qui sont actuellement vulnérables. Plusieurs colonnes fournissent des informations détaillées sur chaque appareil, à l'instar de la page Appareils du portail MDR.

Les colonnes sur lesquelles il faut se concentrer lorsqu'on s'intéresse à un logiciel vulnérable sont les suivantes :

- Nom : le nom du logiciel vulnérable.

- Version : La version du logiciel actuellement installé.

- Chemin d'installation : l'emplacement où le logiciel est installé sur le terminal.

- Gravité : le niveau de gravité communique le degré d'urgence qu'il convient d'accorder à la vulnérabilité.

- Hostname : le nom du dispositif d'extrémité.

Filtrage du tableau

Vous pouvez restreindre les résultats de ce tableau en utilisant les trois barres de recherche (nom d'hôte, nom de logiciel et CVE ID) et les deux filtres (système d'exploitation et gravité) disponibles en haut de la page. En tapant dans une barre de recherche, vous commencez à restreindre les résultats en fonction de la colonne appropriée et de vos paramètres de recherche. Les filtres déroulants peuvent être utilisés indépendamment ou en complément d'une recherche par saisie.

Exportation du tableau

Si vous souhaitez emporter cette liste avec vous lorsque vous vous occupez des appareils concernés, cliquez sur le bouton Exporter pour télécharger la liste actuelle dans un fichier .csv.

Cet article a-t-il été utile ?

C'est super !

Merci pour votre commentaire

Désolé ! Nous n'avons pas pu vous être utile

Merci pour votre commentaire

Commentaires envoyés

Nous apprécions vos efforts et nous allons corriger l'article