Introduction

Cet article décrit de manière générale le DNS et le pare-feu DNS, ainsi que l'approche de Field Effect avec notre pare-feu DNS.

Table des matières

- Qu'est-ce que le système de noms de domaine (DNS) et un pare-feu DNS ?

- Pare-feu DNS sur réseau de Field Effect

- Qu'est-ce que l'itinérance ?

- Activer la protection sur le réseau

- Activer la protection sur le réseau

- Activer l'itinérance

Qu'est-ce que le système de noms de domaine (DNS) et un pare-feu DNS ?

Chaque site web sur Internet se voit attribuer une adresse IP unique (123.123.123.12) afin de le distinguer des autres sites. Lorsque vous naviguez sur www.google.com, par exemple, le système de noms de domaine (DNS) résout (ou fait correspondre) le nom de domaine à son adresse IP correspondante, 8.8.8.8. Sans ce système DNS, tout le monde devrait mémoriser l'adresse IP associée à chaque page web sur Internet.

Comme le DNS stocke toutes ces informations, il peut également être utilisé comme moyen de « contrôle d'accès » ou de suivi de l'activité vers les sites Web et les catégories de contenu. Ce système, appelé pare-feu DNS, peut être utilisé pour suivre et bloquer les requêtes adressées à des domaines que votre organisation juge inappropriés, non sécurisés ou malveillants.

Pare-feu DNS sur réseau de Field Effect

REMARQUE : le pare-feu DNS est uniquement disponible pour les clients MDR Complete. Visitez notre site Web public pour en savoir plus sur nos niveaux de service.

Notre pare-feu DNS est activé depuis le portail MDR et prend en charge la protection DNS pour les appareils connectés à vos réseaux internes (protection sur réseau) ou lorsqu'ils sont connectés à des réseaux externes (itinérance).

Une fois activé, vous pouvez restreindre l'accès par catégorie (jeux d'argent, etc.) ou bénéficier d'un contrôle plus précis grâce à des listes personnalisées d'autorisation et de blocage. Un tableau de bord du pare-feu DNS est également disponible pour des analyses et des informations plus approfondies.

Qu'est-ce que l'itinérance ?

Actuellement, la fonctionnalité d'itinérance de notre pare-feu DNSF ne prend pas en charge la fonctionnalité de rapport disponible avec la protection sur réseau. Nous travaillons actuellement à l'ajout de cette fonctionnalité de rapport pour les appareils en itinérance.

Si la protection sur réseau permet de suivre et de restreindre l'accès à certaines catégories de contenu sur des sites Web, cette fonctionnalité, comme son nom l'indique, ne s'applique qu'aux terminaux (sur lesquels l'agent terminal est installé) connectés au(x) réseau(x) surveillé(s) de votre organisation.

Lorsque l'itinérance est activée, la fonctionnalité de blocage s'étend aux réseaux externes (c'est-à-dire aux réseaux que votre organisation ne surveille pas). Un ordinateur portable ou un téléphone connecté à un réseau Wi-Fi public est un exemple d'appareil en itinérance. Pour déterminer si un appareil est en itinérance, l'agent terminal tentera de résoudre le domaine suivant lors de la connexion à Internet :

- Name: phishing.cira.ca

- Adress: 162.219.51.2

Si l'agent terminal est en mesure de résoudre cette requête, l'itinérance ne sera pas activée pour cet appareil. Étant donné qu'il peut résoudre ce domaine, il doit donc déjà être connecté à un réseau configuré pour utiliser notre pare-feu DNS et fait donc partie des réseaux gérés par votre organisation.

Si l'agent ne parvient pas à résoudre cette requête, il supposera que le terminal est connecté à un réseau externe, car il ne peut pas se connecter à notre pare-feu DNS via le réseau. Dans ce scénario, l'agent de terminaison activera la protection d'itinérance et restreindra l'accès au contenu en fonction de vos configurations.

Considérations relatives aux cas limites pour l'itinérance

Avec la version actuelle de Roaming, il existe certaines limitations :

- L'itinérance n'est actuellement prise en charge que pour Windows 10 et les versions ultérieures.

- Les serveurs étant généralement des machines fixes, la fonctionnalité Roaming ne s'applique pas aux serveurs sur lesquels un agent de point de terminaison est installé.

- L'itinérance ne s'applique pas aux appareils connectés à un réseau privé virtuel (VPN). L'agent part du principe que les connexions VPN appartiennent à l'entreprise et sont déjà configurées pour utiliser notre pare-feu DNS.

- L'itinérance s'appliquera toujours à l'appareil lorsqu'il n'est pas connecté à un VPN (et qu'il est approprié de le faire). Il est donc toujours judicieux d'activer cette fonctionnalité si vous utilisez des VPN.

Activer la protection sur le réseau

Veuillez noter que l'activation complète du pare-feu DNS peut prendre jusqu'à 3 heures après que vous l'ayez activé et configuré pour votre organisation (ou votre client final).

Avant d'effectuer toute modification de configuration, rassemblez les adresses IP publiques de chaque passerelle de votre organisation, car elles doivent être ajoutées au profil de surveillance de votre organisation.

Condition préalable : ajouter des adresses IP publiques au profil de surveillance.

Une fois que vous disposez de toutes vos adresses IP publiques, accédez à la page Profil de service de la section Administration, puis, dans la section Profil de surveillance, cliquez sur la zone Adresses IP publiques.

La fenêtre Adresses IP publiques s'ouvre. Créez une connexion pour chaque réseau de votre organisation (siège social, succursales, etc.) dans la colonne de gauche. Une fois la connexion créée, ajoutez les adresses IP publiques de cette connexion. Une fois cette opération effectuée pour chaque réseau, cliquez sur Mettre à jour.

Les entrées IPv4 et IPv6 sont prises en charge, et vous pouvez ajouter plusieurs adresses IP à la fois en les séparant par une virgule.

Dans l'exemple ci-dessus, l'organisation dispose d'une connexion au siège social avec une seule adresse IP. Si l'adresse IP publique du réseau venait à changer, elle devrait mettre à jour l'adresse IP publique dans son profil de surveillance (c'est pourquoi une adresse IP statique est préférable). En cas d'expansion de l'organisation, une connexion devrait être créée pour chaque nouveau réseau.

Activer la protection sur le réseau

Partenaires : cette page n'est accessible qu'à chaque client individuellement. Assurez-vous que le sélecteur d'organisation est réglé sur le client approprié pour accéder à cette page.

Accédez à la page Pare-feu DNS de la section Administration et activez le bouton Protection sur le réseau.

Une nouvelle fenêtre s'ouvrira pour vous rappeler que vous devez configurer votre ou vos passerelles afin qu'elles utilisent nos serveurs DNS à la place de ceux par défaut. Ce processus varie en fonction de votre matériel, mais vous devez configurer votre passerelle pour qu'elle utilise nos serveurs DNS :

- IPv4 format:

- Primary: 162.219.51.2

- Secondary: 162.219.50.2

- IPv6 format:

- Primary: 2620:10a:8054::2

- Secondary: 2620:10a:8055::2

Une fois que vous avez apporté les modifications nécessaires à votre ou vos passerelles, cochez la case de confirmation et cliquez sur le bouton Mettre à jour. Cela activera le pare-feu DNS. Veuillez noter que l'activation complète du pare-feu DNS peut prendre jusqu'à 3 heures après que vous l'ayez activé et configuré pour votre organisation (ou votre client final).

Activer l'itinérance

Pour activer l'itinérance, il suffit d'activer le bouton « Roaming » une fois que la protection réseau du pare-feu DNS est activée.

Puis-je utiliser l'itinérance sans protection sur le réseau ?

Si vous prévoyez d'utiliser un autre service de filtrage DNS, mais souhaitez que vos terminaux bénéficient de la protection DNS itinérants Field Effect lorsqu'ils sont connectés à des réseaux externes, notre fonctionnalité prend en charge cette option.

Pour ce faire, vous devrez ajouter le domaine itinérant (voir Qu'est-ce que l'itinérance ? ci-dessus) à vos passerelles en tant que dernière entrée dans vos résolveurs DNS :

- Name: phishing.cira.ca

- Address: 162.219.51.2

Une fois cette résolution de domaine statique ajoutée à votre ou vos passerelles, l'agent n'activera pas l'itinérance lorsqu'il sera connecté à votre réseau. En ajoutant cette résolution de domaine statique en dernier dans votre liste de résolveurs, votre réseau continuera à utiliser votre service de filtrage DNS existant. Lorsque l'agent se connecte à un réseau externe et que l'itinérance est activée, il ne parvient pas à résoudre le domaine phishing.cira.ca et active l'itinérance. Lorsque l'hôte se reconnecte à un réseau qui peut passer le contrôle du domaine phishing.cira.ca, l'agent désactivera l'itinérance.

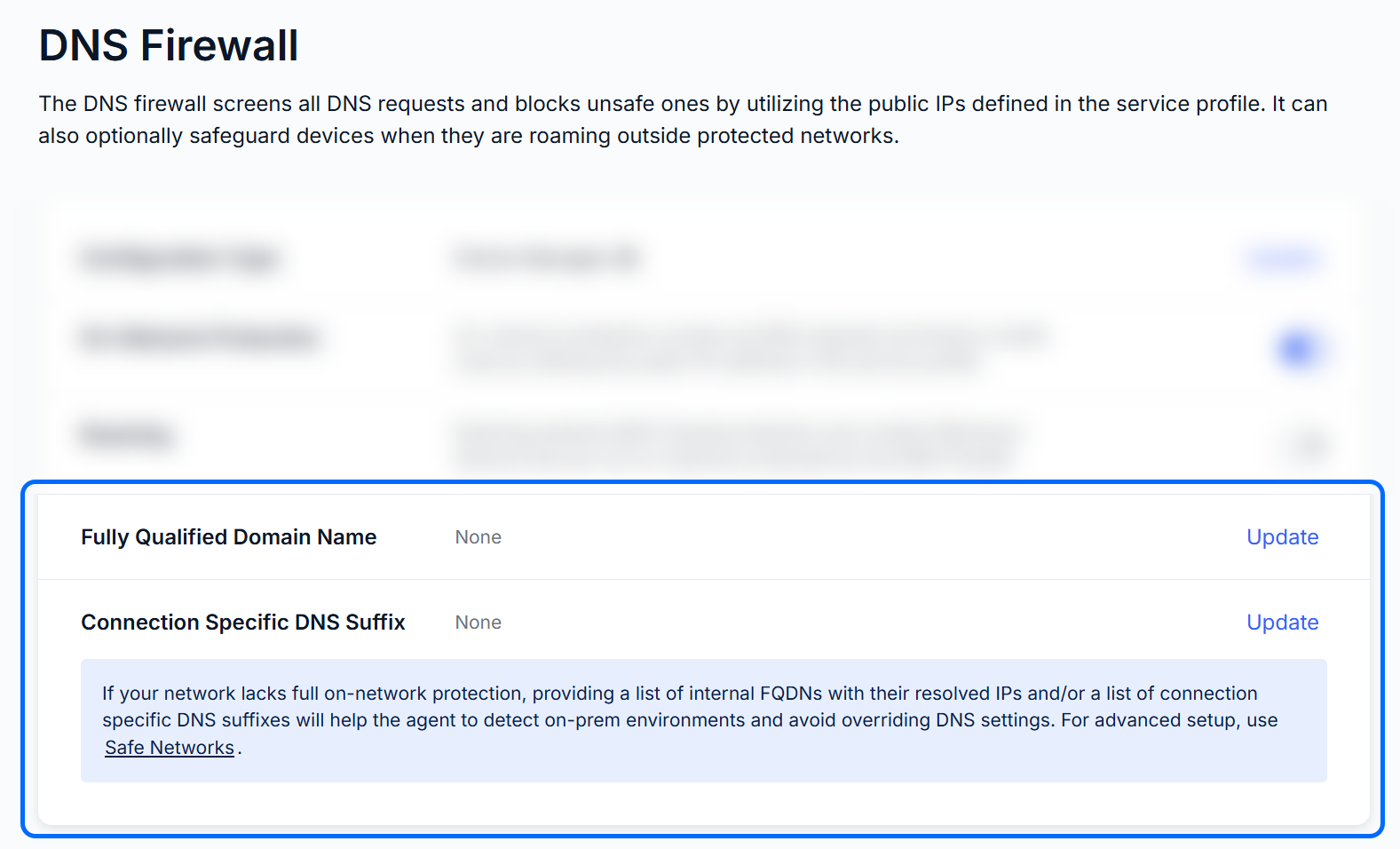

Paramètres réseau supplémentaires (facultatif)

Si vous êtes un utilisateur avancé et que vous souhaitez définir vos réseaux « sécurisés (surveillés par votre organisation) », consultez la section Mappage des réseaux sécurisés.

En fonction de la configuration de votre ou vos réseaux et de la manière dont ils sont surveillés, vous devrez peut-être fournir des informations supplémentaires pour activer la protection d'itinérance. Vous pouvez fournir les informations suivantes :

Nom de domaine complet (FDQN) : en fournissant cette information, ainsi que l'adresse IP, vous aidez Field Effect MDR à détecter vos environnements sur site et à ne pas activer la protection d'itinérance pour les appareils qui y sont connectés.

Suffixe DNS spécifique à la connexion : cette information nous aide à identifier les réseaux que vous contrôlez et qui ne nécessitent donc pas de protection d'itinérance.

Un suffixe DNS spécifique à la connexion doit être attribué à une interface réseau afin que notre agent puisse reconnaître le réseau sécurisé attribué à cette interface.

Il est recommandé de configurer le suffixe spécifique à la connexion sur un client Windows via DHCP.

La commande « ipconfig /all » permettra de vérifier que le suffixe est attribué comme requis.

Nom de domaine complet

Lorsque vous ajoutez des FDQN, indiquez également l'adresse IP, puis cliquez sur Ajouter. Tous les FDQN ajoutés, ainsi que leurs adresses IP, seront répertoriés ci-dessous. Une fois vos FQDN ajoutés, cliquez sur Mettre à jour pour confirmer, puis revenez à la page d'administration du pare-feu DNS.

Connection Specific DNS Suffix

Il vous suffit d'indiquer votre suffixe dans le champ de texte et de cliquer sur Ajouter +. Les suffixes ajoutés seront répertoriés ci-dessous. Une fois tous vos suffixes ajoutés, cliquez sur Mettre à jour pour confirmer et revenir à la page d'administration du pare-feu DNS.

Cet article a-t-il été utile ?

C'est super !

Merci pour votre commentaire

Désolé ! Nous n'avons pas pu vous être utile

Merci pour votre commentaire

Commentaires envoyés

Nous apprécions vos efforts et nous allons corriger l'article