Note à l'attention des partenaires : Cette page peut se comporter différemment en fonction de la vue sur laquelle le sélecteur d'organisation est réglé. Voir Rapports et analyses : Vue d'ensemble pour en savoir plus.

Avant que cette page n'affiche des informations, vous devez configurer vos services de surveillance des nuages dans le portail.

La page Surveillance des nuages se compose de quatre sections :

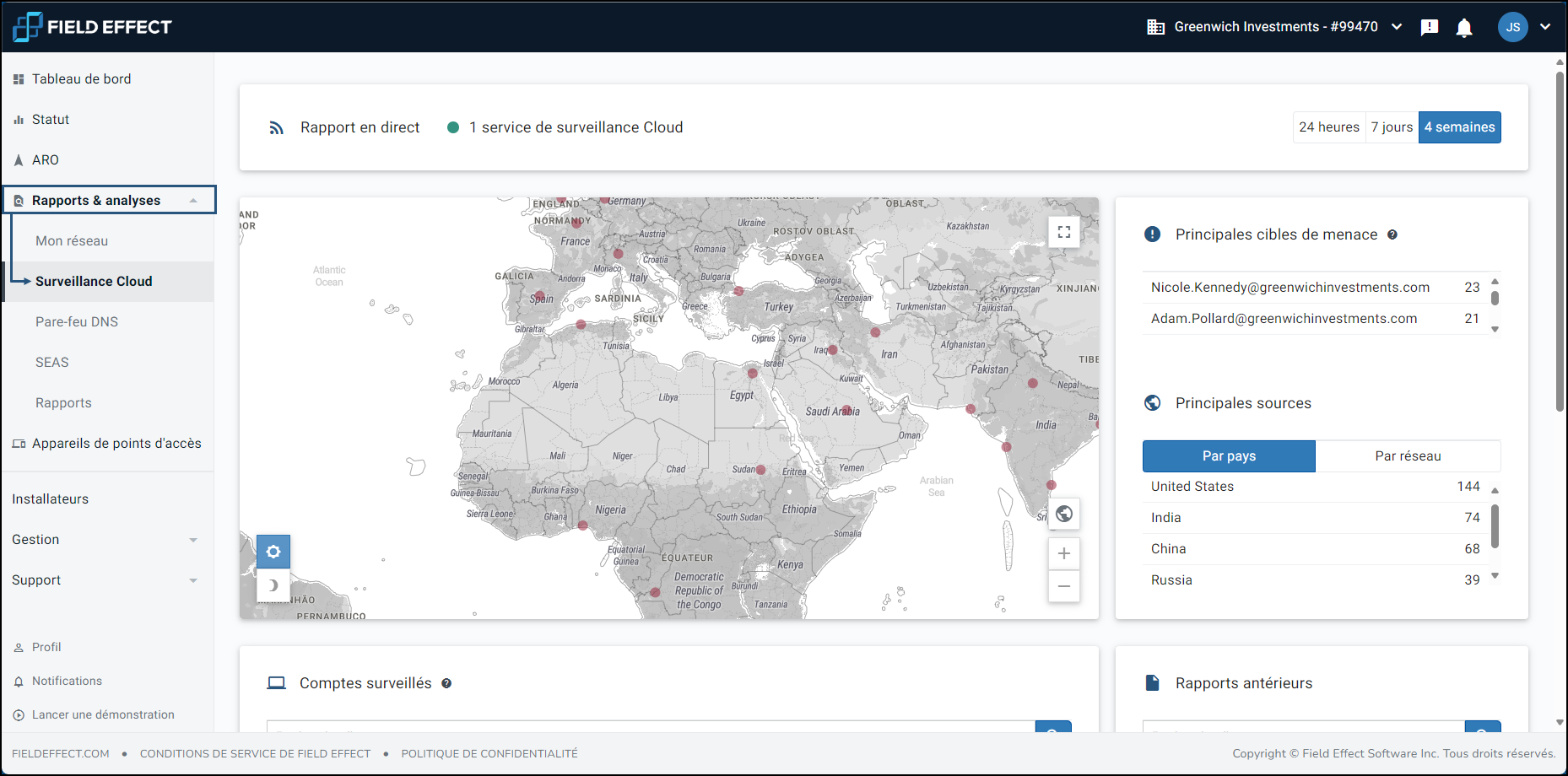

- État et intervalle de temps : indique l'état des connexions aux services en nuage et contient un outil d'intervalle de temps pour la page.

- Carte : permet de savoir où les utilisateurs se connectent géographiquement.

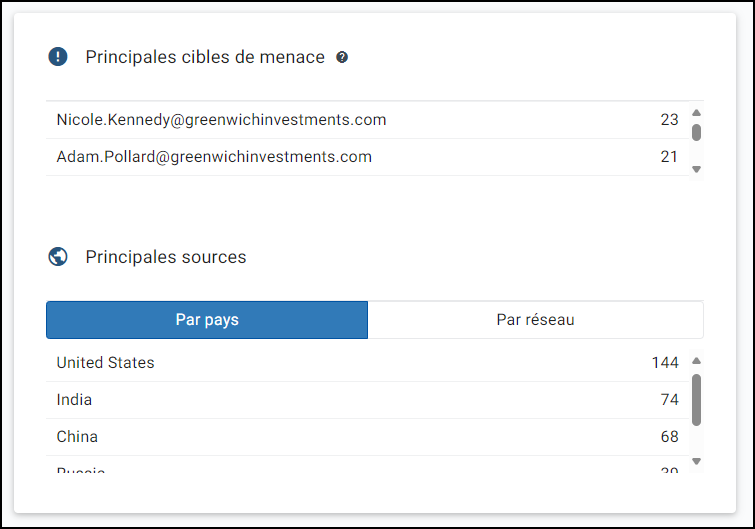

- Top threat targets : liste les utilisateurs qui ont le plus grand nombre de tentatives de connexion infructueuses.

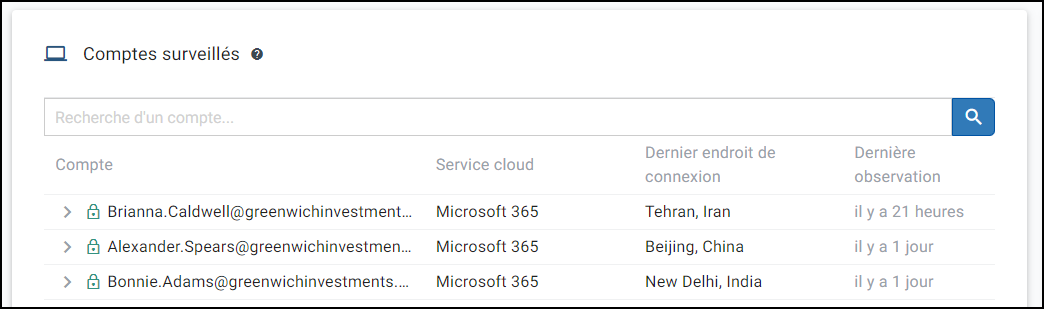

- Comptes surveillés : liste les comptes cloud surveillés avec des colonnes pour le service cloud, l'emplacement de la dernière connexion et la dernière fois qu'ils ont été vus.

- Rapports antérieurs : section permettant de télécharger les rapports hebdomadaires et mensuels antérieurs.

État et plage de temps

La section État et portée indique l'état de la connexion des services en nuage surveillés. À partir de cette zone, vous pouvez également basculer la page entre une plage de 24 heures, de 7 jours ou d'un mois.

Carte en temps réel

La carte en temps réel montre toutes les tentatives de connexion effectuées par chaque utilisateur (dans la plage de dates sélectionnée). Cette carte peut être utilisée pour vérifier la validité de chaque tentative de connexion à un service en nuage. Si votre organisation n'est pas présente en Asie, par exemple, et que des tentatives de connexion apparaissent soudainement dans cette région, vous pouvez utiliser cette carte pour identifier et enquêter rapidement.

En survolant un point de connexion, vous obtiendrez plus de détails sur la tentative de connexion en question.

Principales cibles des menaces

Cette section permet de suivre les utilisateurs dont les tentatives de connexion ont le plus échoué, car cela peut indiquer que le compte est ciblé de manière malveillante. Cela permet d'affiner les enquêtes, de mieux comprendre la surface de menace de l'organisation et de donner la priorité aux comptes ciblés. Les utilisateurs qui subissent des attaques répétées devraient faire l'objet d'une attention particulière lors de la formation des utilisateurs à la cybersécurité.

Comptes surveillés

Cette section vous permet d'affiner votre recherche et d'étudier des comptes individuels. Des colonnes sont disponibles pour le service en nuage, le lieu de la dernière connexion et la dernière fois que le compte a été vu. Vous pouvez également rechercher des comptes spécifiques dans la barre de recherche.

En cliquant sur un utilisateur, on obtient plus de détails : FAI, adresse IP, appareil, système d'exploitation.

Rapports antérieurs

Vous pouvez télécharger les rapports antérieurs à partir de cette page afin d'y accéder facilement pour effectuer des comparaisons et suivre les comportements. Les rapports récents sont répertoriés et vous pouvez également effectuer des recherches par mot-clé. Cliquez sur l'icône de téléchargement pour télécharger le rapport souhaité.

Cet article a-t-il été utile ?

C'est super !

Merci pour votre commentaire

Désolé ! Nous n'avons pas pu vous être utile

Merci pour votre commentaire

Commentaires envoyés

Nous apprécions vos efforts et nous allons corriger l'article